Inspection TSCM dans résidence, appartement, villa

🏠 TSCM à domicile : Protégez votre vie privée

Inspection TSCM appartement villa … Nous prévenons les intrusions illégales dans votre sphère privée et confidentielle.

❌ Les écoutes et surveillances ne concernent pas que les VIP

Contrairement aux idées reçues, les contre-mesures de surveillance technique (TSCM) ne sont pas réservées aux grandes fortunes ou personnalités publiques.

🏡 Tout un chacun peut être la cible de dispositifs d’écoute ou d’espionnage à domicile.

👀 Pourquoi faire appel à une équipe TSCM chez soi ?

- 💳 Protection des données sensibles (comptes bancaires, mots de passe, documents privés)

- 💔 Litiges familiaux : séparation, divorce, garde d’enfants, différends financiers

- 🗂 Conservation d’informations professionnelles à domicile (PC, archives papier)

- 👨👩👧👦 Surveillance du surf internet des enfants

- ⚖️ Affaires juridiques : litiges, indemnisations, contentieux civils

- 🧠 Risques d’espionnage d’un dirigeant ou cadre (conversations stratégiques à la maison)

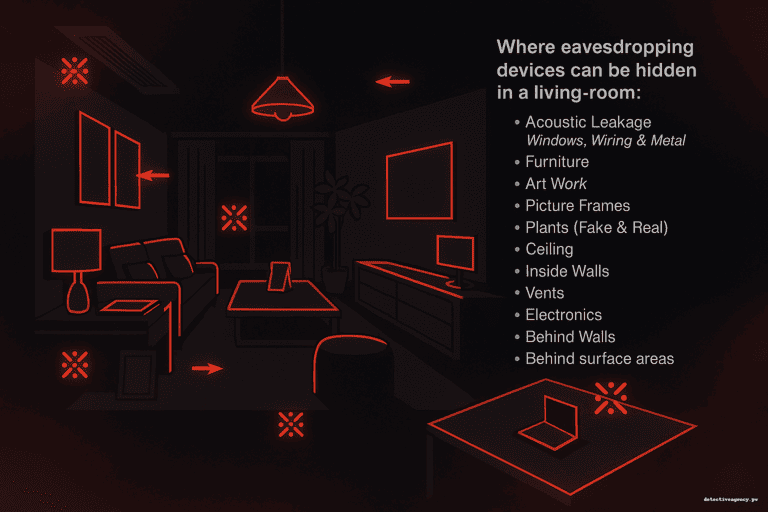

🎙️ Comment les domiciles sont ciblés

- 🎤 Micros dissimulés (prises, luminaires, objets du quotidien)

- 📷 Caméras miniatures avec transmission à distance

- 🔐 Espionnage Wi-Fi ou logiciels de suivi sur ordinateur

- 🧠 Enregistreurs pour conversations liées à des projets sensibles, deals ou IPO à venir

⚠️ Vous trouvez un appareil suspect ? Ne le touchez pas !

Il s’agit peut-être d’un dispositif illégal. Ne le déplacez pas : vous êtes potentiellement sur une scène de crime.

🔒 Sécurisez les lieux et contactez immédiatement notre équipe.

🔎 Qu’est-ce qu’un audit TSCM résidentiel ?

- 📡 Appareils audio/vidéo cachés

- 🛰️ Dispositifs de traçage ou d’écoute GSM

- 🖥️ Logiciels ou matériels espions connectés aux réseaux domestiques

- 🔋 Périphériques discrets alimentés sur batteries ou intégrés dans vos appareils

🧰 Matériel utilisé lors d’un sweep TSCM

- 📶 Analyseurs de spectre (recherche de signaux radio suspects)

- 🔍 Détecteurs RF à champ proche

- ⚡ Détecteurs de jonctions non linéaires (NLJD)

- 🔧 Multimètres pour identifier des flux électriques anormaux

- 🧰 Outils traditionnels (tournevis, lampes, pinces, etc.)

🚗 Une procédure discrète, sécurisée et rigoureuse

- 🚘 Arrivée en véhicule non identifiable

- 🤫 Brief confidentiel à l’extérieur du domicile

- 🕵️ Inspection complète par un ou une équipe de 2 experts suivant configuration

- 🧾 Résultats oraux immédiats + rapport écrit détaillé sous 3 jours ouvrés

🧑💻 TSCM et Télétravail : Sécuriser votre bureau à domicile

La sécurité du télétravail ne se limite pas à un antivirus. Protégez vos informations stratégiques, vos données professionnelles et votre vie privée à la maison.

📈 Pourquoi le TSCM devient indispensable chez les télétravailleurs

Avec la banalisation du télétravail, de plus en plus de cadres, dirigeants, professions libérales ou indépendants emportent leur activité à la maison.

📆 Les horaires traditionnels 9h-17h ne sont plus la norme. Le travail s’étale, les échanges se multiplient, les données sensibles circulent depuis des espaces domestiques… sans protection adéquate.

🎯 Les risques concrets à domicile

- 🎤 Enregistreurs audio ou caméras miniatures dissimulées

- 📶 Micro-espionnage via des dispositifs FM, Bluetooth ou Wi-Fi

- 🧠 Piratage de votre réseau Wi-Fi ou de vos appareils connectés

- 📧 Fuite d’informations confidentielles lors de visioconférences

- 📎 Accès à des documents sensibles mal sécurisés

🛡️ Ce que révèle un audit TSCM à domicile

- 📷 Caméras et enregistreurs cachés

- 📡 Émetteurs audio (FM, GSM, Bluetooth, Wi-Fi)

- 🛰️ Balises de localisation GPS ou étiquettes connectées

- 📞 Ecoutes téléphoniques ou piratage de ligne Internet

🔍 Nous inspectons aussi vos équipements réseau, vos connexions Wi-Fi, et votre configuration physique pour vous proposer des recommandations concrètes. (Inspection TSCM appartement villa)

🏡 Des audits discrets et non intrusifs

- 🔧 Intervention rapide et flexible à votre domicile

- 📄 Sans destruction, ni trace visible

- 🙋♂️ Réalisé avec discrétion, au moment qui vous convient

- 🔒 Respect total de la confidentialité personnelle et professionnelle

🔁 Un contrôle annuel recommandé

💼 Chaque bureau à domicile devrait être audité au moins une fois par an, afin de prévenir toute fuite d’informations ou tentative d’espionnage.

🔐 Protéger votre propriété intellectuelle, c’est aussi protéger votre entreprise, vos clients… et votre famille. Voir aussi Arthaud & Associés

📞 Besoin d’un audit TSCM ? Contactez-nous

Vous avez des doutes ? Une suspicion d’écoute ? Ou vous souhaitez sécuriser votre environnement de télétravail ?

Inspection TSCM dans véhicule automobile

🔍 Comment détecter un dispositif de géolocalisation ou d’écoute dans votre véhicule ?

Inspection TSCM dans véhicule automobile …Qu’il s’agisse d’un véhicule personnel ou d’une voiture de société, votre voiture peut facilement devenir la cible de dispositifs d’écoute ou de balises GPS. Alors que les entreprises et les particuliers font régulièrement appel à des inspections TSCM (contre-mesures électroniques) pour leurs bureaux ou domiciles, les véhicules sont souvent oubliés… à tort.

La réalité, c’est que votre voiture est souvent laissée sans surveillance, dans des parkings publics ou privés, parfois durant plusieurs heures. Elle devient alors une cible idéale pour y dissimuler un micro, un enregistreur ou un traceur GPS.

🚗 Pourquoi les véhicules sont particulièrement vulnérables

Dans l’habitacle d’un véhicule, on se sent à l’abri. C’est là que l’on discute de sujets professionnels, personnels ou confidentiels. Pourtant, cette sensation de sécurité est souvent illusoire. Une simple conversation à bord peut être enregistrée à votre insu.

Les dispositifs d’espionnage modernes sont extrêmement compacts, performants et discrets. Certains combinent micro, transmission GSM et géolocalisation en temps réel, sans aucune alerte visible pour l’utilisateur.

🛠️ Pourquoi faire appel à une inspection TSCM de véhicule ?

Détecter un micro ou un traceur GPS dans une voiture à l’œil nu est quasiment impossible. Certains appareils sont dissimulés sous le véhicule, d’autres à l’intérieur (tableau de bord, sellerie, connectiques…).

Nos experts certifiés utilisent des équipements professionnels pour détecter les dispositifs d’écoute les plus discrets, y compris ceux en veille ou activés à distance. Que ce soit pour un véhicule personnel, un dirigeant ou une flotte d’entreprise, une inspection TSCM permet de sécuriser vos trajets et vos échanges confidentiels.

📋 Quand faut-il inspecter votre véhicule ?

🔐 Protégez ce qui compte vraiment

Dans un contexte de cybercriminalité et d’espionnage industriel croissant, la sécurisation des véhicules est devenue une priorité pour les professionnels, les élus, les chefs d’entreprise ou les particuliers exposés.

N’attendez pas qu’il soit trop tard. Une inspection discrète de votre véhicule peut révéler des menaces invisibles… et vous offrir une véritable tranquillité d’esprit.

🔎 Demander une inspection de véhicule